MITRE ATT&CK est une base de connaissances et un outil permettant de comprendre et de catégoriser les tactiques, techniques et procédures (TTP) des adversaires cyber. Elle fournit une liste complète des comportements des acteurs malveillants qui peut être utilisée pour identifier et évaluer les menaces potentielles pour la cybersécurité. L’outil est décliné pour les entreprises (Enterprise ATT&CK), les appareils téléphoniques (Mobile ATT&CK) et enfin PRE-ATT&CK – qui couvre les tactiques et techniques de pré-compromission, ce que les attaquants font avant d’exploiter un réseau cible.

Le framework ATT&CK signifie Adversarial Tactics, Techniques, and Common Knowledge (en français tactiques, techniques et connaissances communes adverses) et a été développé en 2013 par la MITRE Corporation, une organisation à but non lucratif qui gère des centres de recherche et de développement pour des agences gouvernementales aux États-Unis. Cependant, le framework évolue constamment grâce à la communauté cyber, qui utilise largement l’outil.

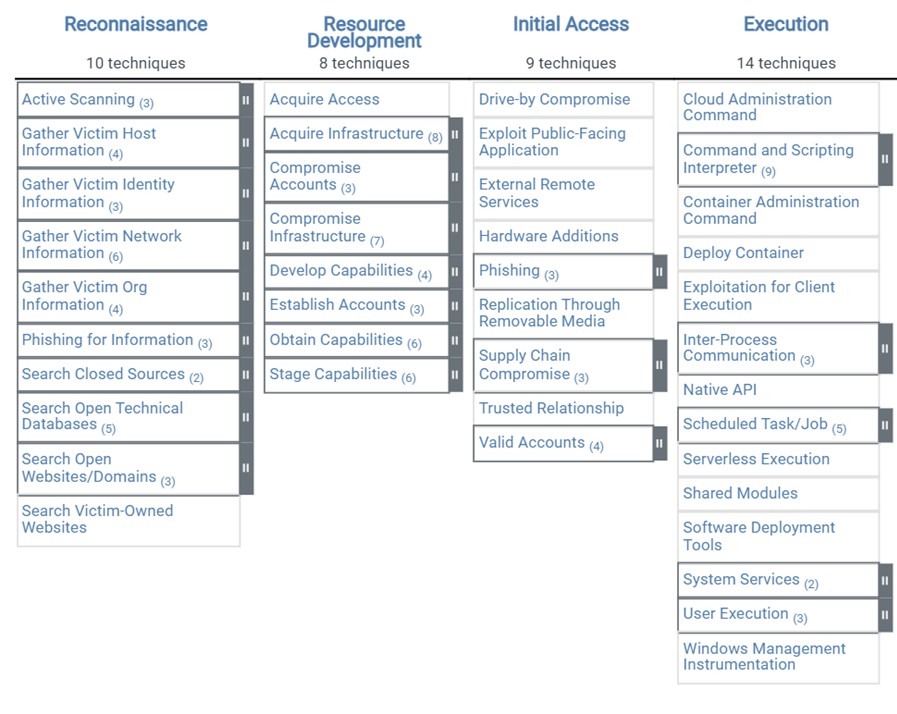

Il est composé d’une matrice qui associe les différentes techniques d’attaque aux tactiques correspondantes. La matrice est divisée en deux parties : l’une couvre les techniques utilisées par les acteurs de la menace pendant la phase de pré-attaque (côté gauche) et l’autre couvre les techniques de post-exploitation (côté droit). Les tactiques, techniques et procédures des acteurs de la menace sont organisés en 12 catégories, dont l’accès initial, l’exécution, la persistance, l’escalade des privilèges, l’évasion de la défense, l’accès aux informations d’identification, la découverte, le mouvement latéral, la collecte, l’exfiltration, le commandement et le contrôle, et l’impact.

L’outil a la particularité d’être indépendant des fournisseurs de solution de cybersécurité, ce qui signifie qu’il ne soutient aucun produit ou solution de sécurité en particulier. Au contraire, il est conçu pour être utilisé avec n’importe quel outil ou plateforme de sécurité qui s’adaptent à ses techniques et tactiques. Enfin, la force de MITRE est que l’organisme fournit un langage commun pour décrire et partager des informations sur les cybermenaces. En utilisant ce cadre, les sociétés peuvent mieux communiquer entre elles sur les menaces potentielles et partager des informations sur les nouveaux TTP au fur et à mesure qu’ils apparaissent. L’aspect collaboratif et communautaire des outils développés par Mitre ont permis à celui-ci de s’imposer comme cadre de référence et légitime en matière de cyber.

L’apport du framework MITRE ATT&CK dans la cybersécurité : plus qu’un outil de mapping, le développement d’un incontournable qui fait consensus

En outre, MITRE ATT&CK est utilisé dans le cadre de la veille sur les menaces afin d’élaborer des mesures défensives pour détecter, prévenir et répondre aux cybermenaces. Les organisations peuvent utiliser le cadre pour développer un modèle de menace qui décrit les attaques potentielles auxquelles elles peuvent être confrontées et les contrôles qu’elles doivent mettre en œuvre pour se protéger. En s’appuyant sur le cadre ATT&CK de MITRE, les équipes de sécurité peuvent garder une longueur d’avance sur la courbe des menaces et mieux défendre leur organisation contre les cyberattaques. Mitre s’est imposé comme un outil central et connu des professionnels de la cybersécurité, notamment en CTI.

Capture d’écran d’une partie de la matrice Att&ck

La Cyber Threat Intelligence représente le processus de collecte, de traitement et de partage de données liées aux menaces du cyberespace. Cette discipline de renseignement vise à mieux comprendre la nature des attaquants et le fonctionnement de leurs attaques. L’objectif final est de permettre aux organisations de prendre des décisions plus efficaces concernant leur cybersécurité.

MITRE ATT&CK peut être utilisé comme un guide pour les activités de threat hunting (chasse aux menaces). Le cadre peut être utilisé pour identifier les indicateurs de compromission (IOC) et pour identifier les TTP des acteurs potentiels de la menace qui peuvent être présents dans leur environnement. Un indicateur de compromission (IOC) est une donnée technique d’investigation numérique qui permet d’identifier une activité malveillante sur un système d’information. Les analystes collectent ces indicateurs manuellement ou automatiquement. Le développement du renseignement technique sur la menace par le biais de cartographie des attaques et de la collecte des données malveillantes permet alors d’atténuer l’impact d’une attaque en cours, de corriger des vulnérabilités existantes et de créer des outils capables de détecter et de mettre en quarantaine des éléments malveillants.

Les Red teams peuvent utiliser MITRE ATT&CK pour développer des scénarios d’attaque réalistes qui simulent les tactiques et les techniques utilisées par les acteurs de la menace. Ce faisant, elles peuvent identifier les faiblesses du dispositif de sécurité d’une organisation et l’aider à améliorer ses défenses. De la même manière, la création de profils d’acteurs de la menace est un autre moyen d’utiliser MITRE ATT&CK dans le cadre de la veille sur les menaces.

En analysant les tactiques, les techniques et les procédures utilisées par les différents acteurs de la menace, les analystes peuvent développer une compréhension globale de leurs capacités, de leurs motivations et de leurs objectifs. Ces informations peuvent être utilisées pour identifier les menaces émergentes, suivre l’évolution des menaces existantes et développer des défenses sur mesure contre des adversaires spécifiques.

Lors de la réponse à un incident de sécurité, les analystes peuvent utiliser le cadre ATT&CK de MITRE pour identifier rapidement les tactiques et techniques utilisées par l’acteur de la menace. Cela peut aider à prioriser les efforts de réponse et à développer un plan de réponse à l’incident plus efficace.

Engager et Decider : l’expansion du modèle MITRE dans la cybersécurité

Fort du succès de son premier framework, MITRE a décidé de développer des outils conjoints, afin de perfectionner la MITRE ATT&CK et de survoler l’ensemble des domaines et des acteurs de la cybersécurité.

En 2022, MITRE dévoile un nouvel outil : MITRE Engage, anciennement MITRE Shield. Engage est une base de connaissances à destination des défenseurs. Elle propose des techniques qu’un défenseur peut mettre en place et décrit de multiples tactiques communes aux plans de défense. Engage vient compléter ATT&CK afin de permettre de couvrir l’échiquier des cyberattaques. L’objectif final et d’aligner les utilisations des deux matrices, de superposer l’attaque et la défense afin de proposer des solutions ciblées et donc pertinentes.

Malgré l’optimisation de framework ceux-ci restent très techniques et pour certains compliqués à utiliser. Ainsi, le 1er mars 2023, le CISA présente ‘Decider’ en partenariat avec MITRE et le HSSEDI. Cet outil gratuit (disponible sur github) a été développé dans le but de faciliter la cartographie de la MITRE ATT&CK par le biais de questions guidées, d’une fonction de recherche et de filtrage puissante. Pensé pour être accompagné du guide des bonnes pratiques de MITRE ATT&CK, l’utilisation de la matrice devient plus rapide et plus claire. Les utilisateurs peuvent aussi exporter les cartes dans les formats les plus courants. L’outil est une “web application”, il doit être stocké avant d’être utilisé.

Au-delà de l’aspect technique et pratique, ces différents outils permettent au modèle MITRE de devenir un incontournable des acteurs de la cybersécurité. MITRE ATT&CK, MITRE Engage et ‘Decider’ procurent tous les outils et clés nécessaires aux acteurs afin de développer sa connaissance des cyberattaques et mettre en place des plans de défense optimaux. Ainsi, ces différents outils développés autour du framework initial ouvrent l’accès à de nouveaux métiers.

Si les professionnels des équipes de réponse aux incidents et les analystes du renseignement sur les cybermenaces ont intégré l’utilité du Framework MITRE ATT&CK dans leur travail, la matrice est encore inconnue pour certains métiers ou directeurs, alors qu’elle a son utilité à chaque strate cyber de l’entreprise. Finalement, les entités peuvent aborder MITRE ATT&CK comme un outil stratégique afin de mieux visualiser l’ensemble du jeu et leurs adversaires.

La matrice ATT&CK, de prime abord, vise les équipes de renseignement sur la menace et la red team, l’équipe de détection des vulnérabilités. Cependant, la CTI est un véritable apport pour nombre de métiers (la sécurité informatique, la sûreté, la fusion/acquisition, la compliance…). Les outils MITRE peuvent aussi être utilisés par tout analyste des risques. Ces analystes peuvent inclure ATT&CK dans leur champ d’études et rester vigilant sur les attaques cyber et leurs acteurs principaux.

ATT&CK et Engage, combinés, permettent aux équipes de sécurité d’anticiper et de protéger les entités. Lorsqu’une campagne d’attaque est signalée, les équipes internes peuvent immédiatement traduire le rapport d’un CERT national en actions concrètes par le biais des matrices. Si la vulnérabilité concerne l’entreprise, les SecOps peuvent s’en servir pour déployer des solutions au niveau du périmètre et/ou de l’infrastructure.

Les matrices permettent aussi de cartographier et donc de faciliter la présentation et la compréhension d’une attaque ou d’une menace par les directions et les métiers moins opérationnels. Les entités chargées de la stratégie et de la gouvernance peuvent donc utiliser les outils MITRE dans leur compréhension et leur appréhension de l’écosystème des menaces cyber. Ces connaissances sont un atout précieux dans l’élaboration d’une gouvernance cyber pertinente. Le récent outil Decider va dans ce sens : faciliter l’accès aux outils MITRE aux métiers moins techniques.

Question de souveraineté

MITRE prend une place de plus en plus importante dans le secteur cyber et devient une référence pour les professionnels qui y partagent leurs connaissances et leurs expériences. Toutefois, MITRE n’est pas un acteur international et objectif. MITRE est une organisation à but lucratif, financée par le gouvernement fédéral, qui œuvre pour l’intérêt public américain. MITRE travaille de pair avec la National Cyber Security Division et le Département de la Sécurité intérieure des États-Unis. C’est donc un modèle américain, soutenu par les autorités publiques, et cela peut poser des questions de souveraineté. La souveraineté numérique est une question importante pour les États bien que traitée tardivement dans le développement des outils numériques et du cyberespace. Alors que les questions de défense sont nationales et tombent sous le sceau de la souveraineté et du secret d’État depuis toujours, la cybersécurité et la nature immatérielle des données ont contribué à davantage de souplesse sur le sujet de la part des États. La question de la pertinence de suivre un modèle non souverain se pose alors. S’appuyer sur des outils étrangers peut-il, à terme, constituer une menace ? Ces outils collaboratifs sont-ils inévitables, au vu de la nature des cyberattaques ? Il est certain que partager des informations sur les attaquants et leurs TTPs est un avantage considérable et permet de mieux connaître les différents attaquants et ceci plus rapidement. Toutefois, l’attaquant ayant toujours un coup d’avance, l’information est une donnée inestimable en temps de guerre, et les guerres cyber n’y échappent pas. Même si le partage d’informations est important, il est impératif de considérer quelles informations peuvent être partagées et qui détient l’information.

Dans une logique plus souveraine, il existe d’autres outils qui visent les mêmes objectifs que les différents framework MITRE à l’échelle nationale. Le projet OpenCTI est une plateforme développée en 2018 par l’ANSSI (l’Agence nationale de la sécurité des systèmes d’informations) et le CERT-EU (Computer Emergency Response Team of the European Union. Initialement créée pour faciliter les échanges entre l’ANSSI et ses partenaires, elle est désormais disponible en open source. OpenCTI a pour objectif le traitement, l’organisation et le partage des connaissances à des fins de renseignement sur les menaces cyber. À terme, la logique derrière la plateforme OpenCTI est de construire une vision collective des menaces, se plaçant comme modèle concurrent français de MITRE ATT&CK. Ces dernières années, le gouvernement français a exprimé sa volonté d’établir une véritable souveraineté numérique française. Cette logique suit les impulsions européennes en matière de souveraineté et de contrôle des données sur le sol européens.

Onepoint remercie les étudiants de l’École de guerre économique (EGE) pour cet article et tout particulièrement Pauline DROZAK et Malika ANNEG