L’activité des entreprises est menacée. En cas de préparation insuffisante pour se prémunir des attaques, les impacts auxquels les entreprises s’exposent sont lourds de conséquences.

Tout d’abord, des conséquences sur le plan économique en cas de fuite de données ou encore de paralysie de leurs systèmes informatiques. Ces actions entrainant immédiatement une perte d’exploitation pour l’entreprise.

Les conséquences sont également d’ordre Juridique allant de sanctions financières à des peines plus lourdes. Il est important de rappeler que le détenteur de données personnelles doit mettre en œuvre, de façon préventive, les mesures de sécurité nécessaires pour protéger les données sensibles.

En cas de dévoilement des données, les sanctions prévues par le code pénal (art 226-16) sont de 5 ans d’emprisonnement et 300 000 € d’amende.

A noter que le non-respect du RGPD peut engendrer une condamnation financière qui peut atteindre de 2% à 4% du chiffre d’affaires global de l’entreprise.

Quel que soit le cas de figure, ce sont la réputation de l’entreprise et son image qui sont en jeu, des impacts qui demanderont des efforts et des moyens considérables pour rétablir la confiance.

Une prise de conscience au niveau européen impliquant le rôle des états

Les cyberattaques sont hélas vouées à se multiplier. Certains états et organismes privés ont mis en place des réglementations spécifiques pour sensibiliser et guider les entreprises.

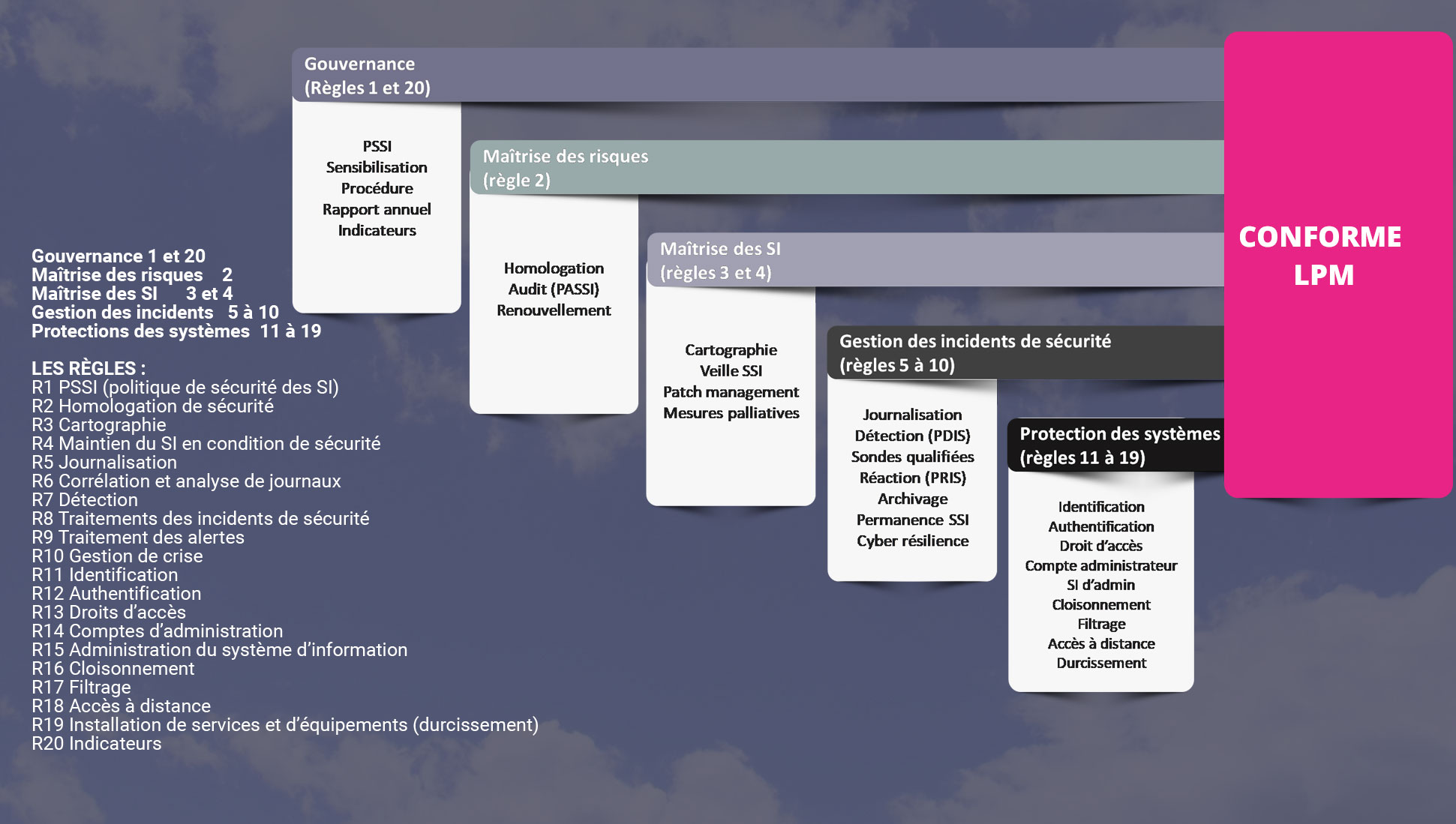

L’un des premiers pays à avoir pris conscience du risque et légiférer est la France avec la mise en place de la loi de programmation militaire (LPM) en 2013. Puis l’Europe, qui s’est fortement inspirée de la LPM pour mettre en place une réglementation similaire, la NIS (Directive Network and Information System Security).

Certains organismes et fournisseurs de services privés proposent également leur propre réglementation.