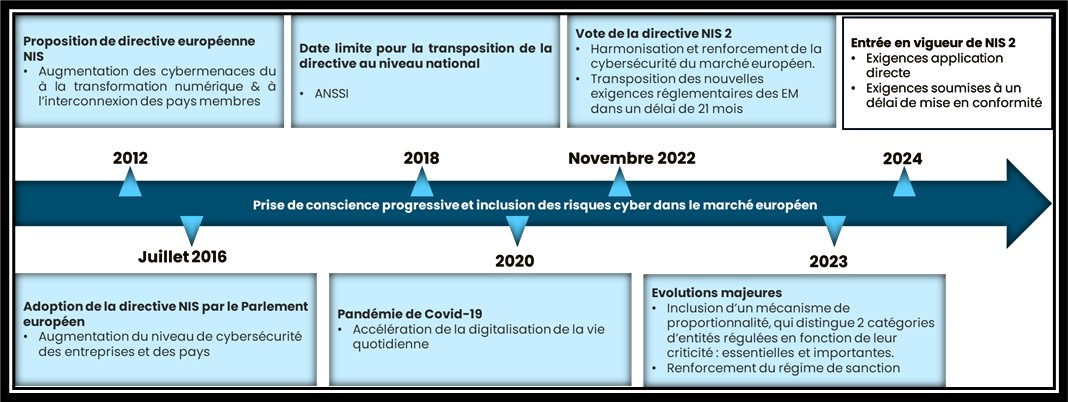

En décembre 2022 la directive Européenne NIS (Network Information Security) dans sa version 2 a été publiée au Journal officiel de l’Union européenne, elle remplace et abroge la directive NIS 1 en vigueur depuis 2018. En France, l’ANSSI est l’autorité en charge de présenter la directive et réaliser sa transposition en droit nationale à partir du 17 octobre de 2024.

La « Directive NIS 2 » vise à améliorer la gestion des risques de cybersécurité et introduira des obligations de déclaration, applicables à des milliers d’entités appartenant à plus de dix-huit secteurs d’activités.

L’un des objectifs de NIS 2 est d’éliminer les divergences dans les exigences en matière de cybersécurité et dans la mise en œuvre des mesures de cybersécurité dans les différents États membres. Pour ce faire, elle fixe des règles minimales pour un cadre réglementaire et établit des mécanismes pour une coopération efficace entre les autorités compétentes dans chaque État membre. La directive met à jour la liste des secteurs et activités soumis aux obligations de cybersécurité et prévoit des recours et des sanctions pour assurer leur application.

Aussi, elle établira officiellement le réseau européen d’organisations de liaison pour les crises cybernétiques, EU-CyCLONe, dédié à la gestion coordonnée des incidents de cybersécurité à grande échelle.

Le renforcement de la cybersécurité au cœur du sujet : D’où vient la directive ?

La directive NIS 2 vise donc à harmoniser et à renforcer la cybersécurité des acteurs sensibles européens. Elle s’appuie sur les acquis de la directive NIS 1 pour marquer un réel changement de paradigme, tant à l’échelon national qu’à l’échelon européen. Face à des acteurs malveillants toujours plus performants et mieux outillés, touchant de plus en plus d’entités trop souvent mal protégées, la directive NIS 2 élargit en effet ses objectifs et son périmètre d’applicabilité, pour apporter davantage de protection. Elle vise à établir des règles minimales, à définir des mécanismes de coopération et à instaurer des mesures de gestion des risques en cybersécurité dans tous les secteurs couverts.

La directive NIS 1 est entrée en vigueur en 2016. Il s’agissait du premier texte législatif en matière de cybersécurité à l’échelle de l’UE. Cette directive concernait exclusivement les Opérateurs de Services Essentiels (OSE). Il est important de noter une distinction entre le cadre juridique européen et français existant, notamment en ce qui concerne les termes utilisés. La directive NIS 1 utilise le terme « Opérateur de service essentiel (OSE) », tandis que les arrêtés sectoriels français emploient le terme « Opérateur d’importance vitale (OIV) ».

Depuis son intronisation, la Commission européenne a étudié l’efficacité de cette directive et s’est rendu compte que « NIS 1 » avait des lacunes, notamment en matière d’harmonisation et de sanctions, amenant les entreprises à un niveau de compréhension insuffisant et par conséquent de cyber protection et résilience insuffisants. Ainsi, la Commission européenne s’est attelée à la rédaction d’une seconde version qui a été proposée en décembre 2020. Après un processus de négociation, elle a été adoptée par le Conseil et le Parlement européen le 14 décembre 2022 pour être publiée officiellement le 27 décembre 2022. Chaque Etats membres de l’Union aura jusqu’au 17 octobre 2024 pour transposer la directive dans sa législation nationale.

Figure 1 : Timeline d’introduction de la directive NIS 2

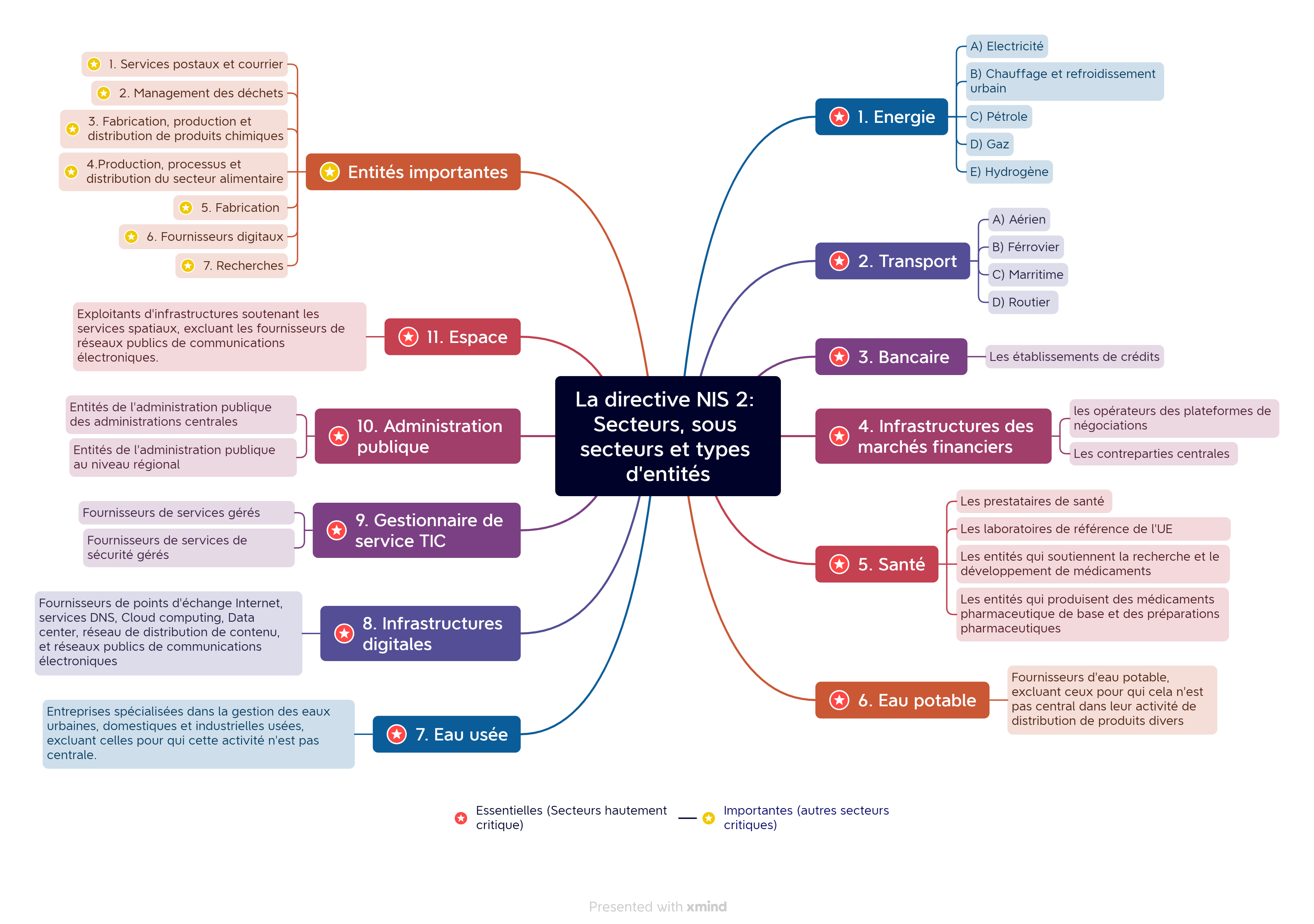

Un élargissement du nombre de secteurs et d’entités impactées

Là où NIS 1 ne recensait que 7 secteurs concernés (et où le législateur français a étendu cette liste à 14 services essentiels), NIS 2 en recense 18 :

- 11 secteurs hautement critiques : énergie, transports, bancaire, infrastructures de marché financier, santé, eau potable, eaux usées, infrastructures digitales, gestion de services TIC (interentreprises), l’administration publique et l’espace.

- 7 secteurs critiques : les services postaux d’expédition, la gestion des déchets, la fabrication, production et distribution de produits chimiques, la production, transformation et distribution des denrées alimentaires, la fabrication, les fournisseurs numériques et la recherche.

Sous NIS 1, les Etats membres devaient déterminer les entités aptes à être qualifiées d’opérateurs de service essentiels (OSE). NIS 2 établit cependant la fin des OSE ; sur une logique de proportionnalité, les entités sont uniquement divisées entre entités essentielles ou entités importantes, et leurs exigences adaptées en fonction de la taille et de leurs enjeux.

Compte tenu de l’article 3 de NIS 2, selon lequel « toute entité appartenant à l’un des secteurs couverts et n’étant pas considérée comme essentielle est définie comme importante », des milliers d’entreprises sont concernées, soit environ 10 fois plus d’acteurs régulés par rapport à NIS 1.

Il est à noter qu’il existe trois exceptions en ce qui concerne la taille des entités régulées. Ces exceptions s’appliquent aux opérateurs fournisseurs de réseaux de communication, aux prestataires de services de confiance et aux fournisseurs de registres de noms de domaine.

Comme pour NIS 1, la défense, la sécurité nationale, la sécurité publique, l’application des lois, le pouvoir judiciaire, les parlements ou encore les banques centrales sont des domaines exclus de l’application de la directive et dépendent uniquement de la souveraineté étatique des Etats membres. Les administrations publiques sont cependant bien concernées au niveau central et régional.

Figure 2 : Carte heuristique reprenant les secteurs concernés

Une directive plus contraignante

S’agissant des sanctions, le nouveau mécanisme prévu par NIS 2 s’apparente à celui du RGPD ; les amendes pourront être comprises entre 1,4% à 2% du chiffre d’affaires mondial de l’entité concernée et varieront en fonction de la qualification de l’entité :

- Article 34 de NIS 2 : « Les États membres veillent à ce que, lorsqu’elles violent l’article 21 ou 23, les entités essentielles soient soumises (…) à des amendes administratives d’un montant maximal s’élevant à au moins 10 000 000 EUR ou à au moins 2 % du chiffre d’affaires annuel (…), le montant le plus élevé étant retenu.

- Les États membres veillent à ce que, lorsqu’elles violent l’article 21 ou 23, les entités importantes soient soumises (…) à des amendes administratives d’un montant maximal s’élevant à au moins 7 000 000 EUR ou à au moins 1,4 % du chiffre d’affaires annuel (…), le montant le plus élevé étant retenu. »

Reste néanmoins le point flou des sanctions imposées en cas de violation par une administration publique. Sur ce point les autorités ne se sont, pour l’heure, pas exprimées.

Pour éviter ces sanctions, plus strictes que celles de NIS 1, les entités se doivent de suivre un certain nombre de mesures visant à garantir leur cybersécurité. Nous pouvons rassembler les plus essentielles d’entre elles au nombre de 10.

Les 10 mesures clés à adopter

Vous l’aurez compris que cela soit pour les entités essentielles ou importantes, vous serez amenés à compléter votre posture de sécurité, au travers de mesures plus ou moins fortes.

L’intégralité des mesures de sécurité sont décrites dans le texte officiel de la directive, nous allons ici vous présenter dans les grands mots chacune d’elles :

- Identifier les risques de sécurité : Les entités essentielles et importantes doivent réaliser une analyse des risques pour identifier les potentielles menaces et vulnérabilités pouvant impacter leur système d’information.

- Rédiger des politiques et procédures (tests et audits) : Les entités essentielles et importantes doivent rédiger des politiques et procédures visant à évaluer l’efficacité des mesures de gestion des risques liés à la cybersécurité.

- Gérer les incidents de sécurité :Les entités essentielles et importantes doivent mettre en place un processus de gestion des incidents de sécurité pour prévenir, détecter et réagir efficacement aux incidents de sécurité et minimiser leurs conséquences. Avec la prise en compte de la gestion des crises et la continuité des activités notamment la gestion des sauvegardes et la reprise des activités.

- Protéger la chaîne d’approvisionnement : Les entités essentielles et importantes devront effectuer des due diligence sur leur chaîne d’approvisionnement, en mettant l’accent sur les pratiques de cybersécurité de leurs fournisseurs et prestataires. Ils doivent garantir la sécurité de l’information à tous les niveaux, en s’assurant que leurs partenaires respectent les normes de sécurité adéquates.

- Sécurité opérationnelle : Les entités essentielles et importantes doivent s’assurer que les normes de sécurité sont intégrées dès le début du développement de logiciels, que les infrastructures des réseaux et des systèmes d’information sont sécurisés et maintiennent un haut niveau de sécurité pour empêcher toute intrusion.

- Test de pénétration : Les entités essentielles et importantes doivent effectuer à des fréquences régulières des tests d’intrusions pour s’assurer que les politiques, procédures et solutions mises en place couvrent les risques en matière de cybersécurité.

- Assurer la sensibilisation et formation : Les entités essentielles et importantes doivent sensibiliser et assurer des formations à leurs collaborateurs sur les bonnes pratiques de cybersécurité dans l’objectif de réduire au maximum le risque de cyberattaques.

- Protection des données : Les entités essentielles et importantes doivent utiliser des mécanismes cryptographiques spécifiques afin d’assurer la protection des données sensibles au repos, en transit et en utilisation.

- Gestion des ressources humaines, des politiques de contrôle d’accès et des actifs : Les entités essentielles et importantes doivent mettre en place des procédures de vérification pour connaître qui se connecte sur le réseau avec quel outil et d’où il se connecte.

- Mettre en place un système d’authentification renforcé : Les entités essentielles et importantes doivent mettre en place des systèmes d’authentification à multi facteurs, de communications vocales, vidéo et textuelles sécurisés.

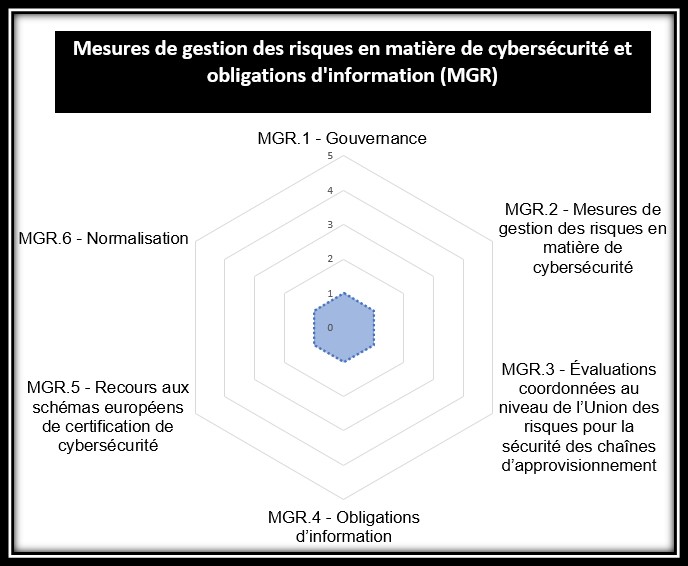

La vision Onepoint via l’introduction de notre NMM (NIS 2 Maturity Model)

Au vu des différentes mesures parfois contraignantes citées précédemment, il est indéniable que la cybersécurité est devenue une préoccupation cruciale pour les entreprises et acteurs publics du monde entier. Dans ce contexte exigeant, Onepoint propose une approche innovante d’aborder cette refonte de la directive et d’évaluer ses impacts pour les acteurs concernés.

Au travers du développement du NMM (NIS 2 Maturity Model), un outil graphique qui évalue la conformité aux principaux chapitres de la directive NIS 2, Onepoint se positionne comme un acteur capable d’accompagner les organisations dans ce chemin de mise en conformité. Le NMM permet d’obtenir un scoring précis des niveaux de maturité, identifiant ainsi les chantiers prioritaires à adresser en matière de cybersécurité.

Cette méthodologie permet aux organisations de mieux comprendre leurs vulnérabilités et de mettre en place des stratégies de protection efficaces, conformes aux normes réglementaires en constante évolution.

Figure 3 : Exemple d’un scoring du NMM concernant le chapitre 4 de la directive

Au-delà de ce NMM, Onepoint a la capacité de proposer un accompagnement complet et renforcé dans la mise en œuvre des actions de sécurisation, pour améliorer la posture de ses clients et leur assurer une mise en conformité rapide et exhaustive. Cela se traduit par deux approches :

- Si votre organisation a été identifiée comme une entité essentielle par NIS 2, qu’elle est déjà soumise à NIS 1 ou à la Loi de Programmation Militaire (LPM) et qu’elle a établi un bilan d’écart à NIS 1, vous pourriez envisager d’anticiper la mise en conformité dès aujourd’hui. Onepoint propose alors de vous accompagner pour réaliser un bilan de conformité, élaborer une feuille de route et mettre en place un programme de conformité à NIS 2.

- D’un autre côté, si votre organisation est identifiée comme une entité importante ou n’a jamais été concernée par NIS 1 ou la LPM, vous pourriez préférer différer la mise en conformité et attendre la transposition dans le droit national. Onepoint propose alors de vous soutenir sur des sujets de veille réglementaire, d’étude d’éligibilité, de délimitation des périmètres concernés (entités, activités métiers etc..), de décryptage et de sensibilisation à NIS 2, ainsi que pour la budgétisation d’un cadrage NIS 2 pour 2024.

Au vu de l’importance grandissante de la cybersécurité et des réglementations de plus en plus strictes qui encadrent ce domaine, il est clair que les entreprises doivent s’engager activement dans la protection de leurs actifs numériques. Dans cette quête cruciale, Onepoint se tient prête à être votre partenaire de confiance.

Les acteurs concernés doivent dès à présent prendre le train en marche pour être prêts en octobre 2024.

Cet article a été coécrit par Yassine Talbi, Alejandra Ramirez, Biriangan Kugendran, Amed Atchamou et Alexis Bouin, sous la direction de Bertrand Helfre.