Comment améliorer la cybersécurité avec le framework Mitre Att&ck ?

Explorons l’utilisation du framework Mitre Att&ck en tant qu’outil puissant pour l’amélioration continue des stratégies de cybersécurité, dans l’optique de protéger efficacement les systèmes et les données contre les attaques cybernétique au travers de cet article écrit par onepoint, en association avec l’Ecole de Guerre Economique (EGE).

MITRE ATT&CK est une base de connaissances et un outil permettant de comprendre et de catégoriser les tactiques, techniques et procédures (TTP) des adversaires cyber. Elle fournit une liste complète des comportements des acteurs malveillants qui peut être utilisée pour identifier et évaluer les menaces potentielles pour la cybersécurité. L’outil est décliné pour les entreprises (Enterprise ATT&CK), les appareils téléphoniques (Mobile ATT&CK) et enfin PRE-ATT&CK – qui couvre les tactiques et techniques de pré-compromission, ce que les attaquants font avant d’exploiter un réseau cible.

Le framework ATT&CK signifie Adversarial Tactics, Techniques, and Common Knowledge (en français tactiques, techniques et connaissances communes adverses) et a été développé en 2013 par la MITRE Corporation, une organisation à but non lucratif qui gère des centres de recherche et de développement pour des agences gouvernementales aux États-Unis. Cependant, le framework évolue constamment grâce à la communauté cyber, qui utilise largement l’outil.

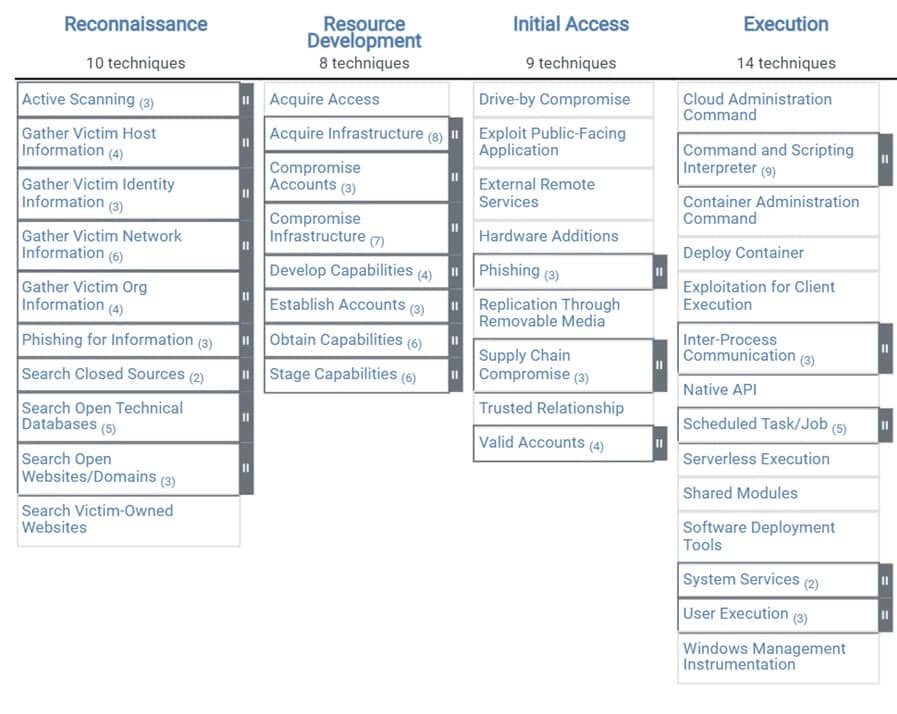

Il est composé d’une matrice qui associe les différentes techniques d’attaque aux tactiques correspondantes. La matrice est divisée en deux parties : l’une couvre les techniques utilisées par les acteurs de la menace pendant la phase de pré-attaque (côté gauche) et l’autre couvre les techniques de post-exploitation (côté droit). Les tactiques, techniques et procédures des acteurs de la menace sont organisés en 12 catégories, dont l’accès initial, l’exécution, la persistance, l’escalade des privilèges, l’évasion de la défense, l’accès aux informations d’identification, la découverte, le mouvement latéral, la collecte, l’exfiltration, le commandement et le contrôle, et l’impact.

L’outil a la particularité d’être indépendant des fournisseurs de solution de cybersécurité, ce qui signifie qu’il ne soutient aucun produit ou solution de sécurité en particulier. Au contraire, il est conçu pour être utilisé avec n’importe quel outil ou plateforme de sécurité qui s’adaptent à ses techniques et tactiques. Enfin, la force de MITRE est que l’organisme fournit un langage commun pour décrire et partager des informations sur les cybermenaces. En utilisant ce cadre, les sociétés peuvent mieux communiquer entre elles sur les menaces potentielles et partager des informations sur les nouveaux TTP au fur et à mesure qu’ils apparaissent. L’aspect collaboratif et communautaire des outils développés par Mitre ont permis à celui-ci de s’imposer comme cadre de référence et légitime en matière de cyber.

L’apport du framework MITRE ATT&CK dans la cybersécurité : plus qu’un outil de mapping, le développement d’un incontournable qui fait consensus

En outre, MITRE ATT&CK est utilisé dans le cadre de la veille sur les menaces afin d’élaborer des mesures défensives pour détecter, prévenir et répondre aux cybermenaces. Les organisations peuvent utiliser le cadre pour développer un modèle de menace qui décrit les attaques potentielles auxquelles elles peuvent être confrontées et les contrôles qu’elles doivent mettre en œuvre pour se protéger. En s’appuyant sur le cadre ATT&CK de MITRE, les équipes de sécurité peuvent garder une longueur d’avance sur la courbe des menaces et mieux défendre leur organisation contre les cyberattaques. Mitre s’est imposé comme un outil central et connu des professionnels de la cybersécurité, notamment en CTI.

Capture d’écran d’une partie de la matrice Att&ck

La Cyber Threat Intelligence représente le processus de collecte, de traitement et de partage de données liées aux menaces du cyberespace. Cette discipline de renseignement vise à mieux comprendre la nature des attaquants et le fonctionnement de leurs attaques. L’objectif final est de permettre aux organisations de prendre des décisions plus efficaces concernant leur cybersécurité. MITRE ATT&CK peut être utilisé comme un guide pour les activités de threat hunting (chasse aux menaces). Le cadre peut être utilisé pour identifier les indicateurs de compromission (IOC) et pour identifier les TTP des acteurs potentiels de la menace qui peuvent être présents dans leur environnement. Un indicateur de compromission (IOC) est une donnée technique d’investigation numérique qui permet d’identifier une activité malveillante sur un système d’information. Les analystes collectent ces indicateurs manuellement ou automatiquement. Le développement du renseignement technique sur la menace par le biais de cartographie des attaques et de la collecte des données malveillantes permet alors d’atténuer l’impact d’une attaque en cours, de corriger des vulnérabilités existantes et de créer des outils capables de détecter et de mettre en quarantaine des éléments malveillants. Les Red teams peuvent utiliser MITRE ATT&CK pour développer des scénarios d’attaque réalistes qui simulent les tactiques et les techniques utilisées par les acteurs de la menace. Ce faisant, elles peuvent identifier les faiblesses du dispositif de sécurité d’une organisation et l’aider à améliorer ses défenses. De la même manière, la création de profils d’acteurs de la menace est un autre moyen d’utiliser MITRE ATT&CK dans le cadre de la veille sur les menaces. En analysant les tactiques, les techniques et les procédures utilisées par les différents acteurs de la menace, les analystes peuvent développer une compréhension globale de leurs capacités, de leurs motivations et de leurs objectifs. Ces informations peuvent être utilisées pour identifier les menaces émergentes, suivre l’évolution des menaces existantes et développer des défenses sur mesure contre des adversaires spécifiques. Lors de la réponse à un incident de sécurité, les analystes peuvent utiliser le cadre ATT&CK de MITRE pour identifier rapidement les tactiques et techniques utilisées par l’acteur de la menace. Cela peut aider à prioriser les efforts de réponse et à développer un plan de réponse à l’incident plus efficace.