Qui a peur du grand méchant Cloud ? Partie 1

Bien que de plus en plus utilisé par les entreprises, le Cloud fait encore peur et la sécurité est un des principaux freins à son adoption.

En effet, l’externalisation des applications et des données dans des plateformes Cloud introduit de nouvelles problématiques de sécurité. L’ouverture de ces plateformes sur Internet augmente la surface d’attaque et impose une gestion de la sécurité renforcée et plus rigoureuse. Les nouveaux modèles d’architecture distribuée utilisant des services managés amènent à revoir les modèles de sécurité existants :

- L’authentification et le contrôle d’accès doivent être renforcés. Une authentification simple par identifiant / mot de passe devient insuffisante.

- Les API d’accès aux applications doivent être fortement sécurisées.

- Les règles et bonnes pratiques de sécurité réseau doivent être déclinées en utilisant les services de la plateforme (Software Defined Network).

- La traçabilité et l’auditabilité des accès et des actions d’administration deviennent critiques.

- Les données stockées et transmises doivent être chiffrées.

- L’intégrité des données doit être garantie.

- Les accès aux données doivent être tracés et auditables.

- Les services managés utilisés doivent être certifiés afin de garantir la protection des données accédées par le biais de ces services (Certification SOC2 par exemple).

- Les données doivent être sauvegardées et archivées en respectant les exigences réglementaires.

- La disponibilité des données doit être assurée. Les systèmes mis en place doivent garantir que les SLA définis seront respectés.

- Le patching des systèmes et des middlewares doit être automatisé.

- Le processus de destruction des supports de stockage (Disques usagés) contenant les données doit assurer la confidentialité des données stockées sur ces supports.

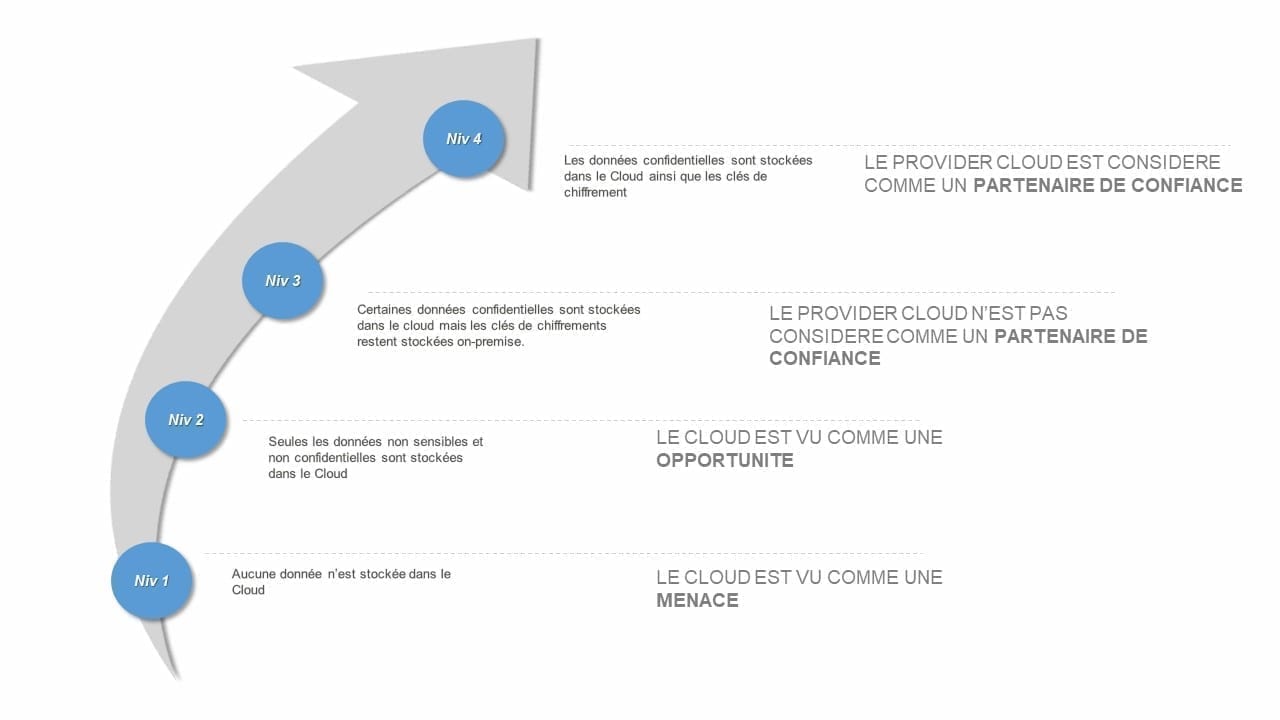

Le cloud est tout d’abord considéré comme une menace puis rapidement comme une opportunité conduisant dans un premier temps au déploiement de systèmes non critiques utilisant des données peu confidentielles puis dans un second temps au déploiement d’applications utilisant des données métier sensibles.

Ce premier niveau de confiance dans la capacité du Cloud à permettre la construction d’architectures sécurisées à l’état de l’art étant acquis, un second changement dans les mentalités soit s’accomplir pour être capable d’obtenir les bénéfices attendus et en particulier l’agilité.

En première approche, le fournisseur de Cloud n’est pas considéré comme un partenaire de confiance ce qui conduit notamment à vouloir chiffrer les données avec des clés stockées on-premise afin d’empêcher le fournisseur d’y accéder.

Cette approche conduit à des architectures de sécurité complexes et couteuses qui ne permettent pas des déploiements à grande échelle et surtout qui imposent des contraintes fortes empêchant d’obtenir l’agilité attendue.

Pour tirer pleinement parti des services Cloud et obtenir un réel gain en agilité, le provider Cloud doit être considéré comme un partenaire de confiance !

Il faut alors accepter de stocker les clés de chiffrement dans les coffres fort de clé fournis par la plateforme Cloud ce qui permet de construire simplement des architectures scalables et sécurisées utilisant pleinement tous les services proposés et bénéficiant de tous les mécanismes de sécurité nativement intégrés.

La confiance n’exclue cependant pas le contrôle !

Nous aborderons dans un prochain article, les mécanismes de contrôle et d’audit devant être mis en place afin de détecter et éliminer au plus tôt les non-conformités et de s’assurer que les règles de sécurité et de conformité sont respectées.